В этом сравнительном тестировании мы проводили анализ популярных персональных антивирусов и сетевых экранов, имеющих в своем составе компоненты HIPS (Host Intrusion Prevention Systems), на возможности предотвращения проникновения вредоносных программ на уровень ядра (далее Ring 0) операционной системы Microsoft Windows. Если вредоносной программе удается проникнуть на уровень ядра, то она получает полный контроль над компьютером жертвы.

В этом сравнительном тестировании мы проводили анализ популярных персональных антивирусов и сетевых экранов, имеющих в своем составе компоненты HIPS (Host Intrusion Prevention Systems), на возможности предотвращения проникновения вредоносных программ на уровень ядра (далее Ring 0) операционной системы Microsoft Windows. Если вредоносной программе удается проникнуть на уровень ядра, то она получает полный контроль над компьютером жертвы.

Введение

Технологии поведенческого анализа и системы предотвращения вторжения на уровне хоста (Host Intrusion Prevention Systems - HIPS) набирают популярность среди производителей антивирусов, сетевых экранов (firewalls) и других средств защиты от вредоносного кода. Их основная цель - идентифицировать и блокировать вредоносные действия в системе и не допустить ее заражения.

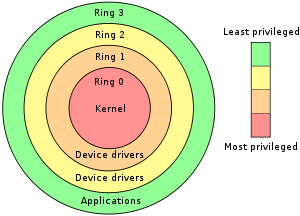

Наиболее сложная задача защиты при этом сводится к недопущению проникновения вредоносной программы на уровень ядра операционной системы (анг. Kernel Level), работающего в "нулевом кольце процессора" (Ring 0). Этот уровень имеет максимальные привилегии при выполнении команд и доступа к вычислительным ресурсам системы в целом.

Если вредоносной программе удалось проникнуть на уровень ядра, то это позволит ей получить полный и, по сути, неограниченный контроль над компьютером жертвы, включая возможности отключения защиты, сокрытия своего присутствия в системе. Вредоносная программа может перехватывать вводимую пользователем информацию, рассылать спам, проводить DDoS-атаки, подменять содержимое поисковых запросов, делать все-то угодно, несмотря на формально работающую антивирусная защита. Поэтому для современных средств защиты становится особенно важно не допустить проникновения вредоносной программы в Ring 0.

Если вредоносной программе удалось проникнуть на уровень ядра, то это позволит ей получить полный и, по сути, неограниченный контроль над компьютером жертвы, включая возможности отключения защиты, сокрытия своего присутствия в системе. Вредоносная программа может перехватывать вводимую пользователем информацию, рассылать спам, проводить DDoS-атаки, подменять содержимое поисковых запросов, делать все-то угодно, несмотря на формально работающую антивирусная защита. Поэтому для современных средств защиты становится особенно важно не допустить проникновения вредоносной программы в Ring 0.

В данном тестировании мы проводили сравнение популярных антивирусов и сетевых экранов, имеющих в своем составе компоненты HIPS, на возможности предотвращения проникновения вредоносных программ на уровень ядра (далее Ring 0) операционной системы Microsoft Windows XP SP3.

Отбор вредоносных программ для тестирования

Мы решили не моделировать проникновение в Ring 0 какими-либо искусственными средствами, а провести тест на реальных вредоносных программах. При этом последние отбирались таким образом, чтобы охватить все используемые способы записи в Ring 0, которые реально применяются в "дикой природе" (In The Wild):

- StartServiceA - загрузка вредоносного драйвера производится путем подмены файла системного драйвера в каталоге %SystemRoot%\System32\Drivers с последующей загрузкой. Позволяет загрузить драйвер без модификации реестра.

Встречаемость ITW: высокая - SCM - использование для регистрации и загрузки драйвера менеджера управления сервисами. Этот метод используется как легитимными приложениями, так и вредоносными программами.

Встречаемость ITW: высокая - KnownDlls - модификация секции \KnownDlls и копии одной из системных библиотек с целью загрузки вредоносного кода системным процессом.

Встречаемость ITW: средняя - RPC - создание драйвера и загрузка посредством RPC. Пример использования: загрузчик знаменитого Rustock.C

Встречаемость ITW: редкая - ZwLoadDriver - подмена системного драйвера вредоносным, путем перемещения и последующая прямая загрузка.

Встречаемость ITW: высокая - ZwSystemDebugControl - снятие перехватов, установленных HIPS для контроля системных событий, в SDT, используя debug-привилегии.

Встречаемость ITW: высокая - \Device\PhysicalMemory - снятие перехватов, установленных HIPS для контроля системных событий, в SDT, используя запись в секцию физической памяти.

Встречаемость ITW: средняя - ZwSetSystemInformation - загрузка драйвера без создания ключей в реестре вызовом ZwSetSystemInformation с параметром SystemLoadAndCallImage.

Встречаемость ITW: средняя - CreateFileA \\.\PhysicalDriveX - посекторное чтения/запись диска (модификация файлов или главной загрузочной записи диска).

Встречаемость ITW: средняя

Таким образом, было отобрано девять различных вредоносных программ, использующих приведенные выше способы проникновения в Ring 0, которые потом использовались в тестировании.

Методология сравнительного тестирования

Тестирование проводилось под управлением VMware Workstation 6.0. Для теста были отобраны следующие персональные средства антивирусной защиты и сетевые экраны:- PC Tools Firewall Plus 5.0.0.38

- Jetico Personal Firewall 2.0.2.8.2327

- Online Armor Personal Firewall Premium 3.0.0.190

- Kaspersky Internet Security 8.0.0.506

- Agnitum Outpost Security Suite 6.5.3 (2518.381.0686)

- Comodo Internet Security 3.8.65951.477

К сожалению, по техническим причинам из теста были исключены антивирусы F-Secure и Norton. Встроенный в них HIPS не работает отдельно от включенного антивирусного монитора. А поскольку отобранные образцы вредоносных программ могли детектироваться сигнатурно, то ими нельзя было воспользоваться. Использовать эти антивирусы со старыми антивирусными базами (чтобы избежать сигнатурного детекта) не подходило, т.к. процесс обновления в этих продуктах может затрагивать и не только антивирусные базы, но и исполняемые модули (компоненты защиты).

Почему мы взяли в тест другие популярные антивирусные продукты и сетевые экраны, коих найдется множество? Да потому, что они не имеют в своем составе модуля HIPS. Без этого предотвратить проникновения в ядро ОС у них объективно нет шансов.

Все продукты устанавливались с максимальными настройками, если их можно было задать без тонкого ручного изменения настроек HIPS. Если при инсталляции предлагался к использованию режим автообучения - то он и использовался до момента запуска вредоносных программ.

Перед проведением тестирования запускалась легитимная утилита cpu-z (небольшая программа, которая сообщает сведения об установленном в компьютере процессоре) и создавалось правило, которое предлагал тестируемый продукт (его HIPS-компонент). После создания правила на данную утилиту, режим автообучения отключался и создавался снимок состояние системы.

Затем поочередно запускались специально отобранные для теста вредоносные программы, фиксировалась реакция HIPS на события, связанные непосредственно с установкой, регистрацией, загрузкой драйвера и другие попытки записи в Ring 0. Как и в других тестах, перед проверкой следующей вредоносной программы производился возврат системы до сохраненного в начале снимка.

В участвующих в тесте антивирусах файловый монитор отключался, а в Kaspersky Internet Security 2009 вредоносное приложение вручную помещалось в слабые ограничения из недоверенной зоны.

Шаги проведения тестирования:

- Создание снимка чистой виртуальной машины (основной).

- Установка тестируемого продукта с максимальными настройками.

- Работа в системе (инсталляция и запуск приложений Microsoft Office, Adobe Reader, Internet Explorer), включение режима обучения (если таковой имеется).

- Отметка количества сообщений со стороны тестируемого продукта, запуск легитимной утилиты cpu-z и создание для нее правил.

- Отключение режима автообучения (если такой имеется).

- Перевод тестируемого продукта в интерактивный режим работы и создание очередного снимка виртуальной машины с установленным продуктом (вспомогательный).

- Создание снимков для всех тестируемых продуктов, выполняя откат к основному снимку и заново проводя пункты 2-4.

- Выбор снимка с тестируемым продуктом, загрузка ОС и поочередный запуск вредоносных программ каждый раз с откатом в первоначальное состояние, наблюдение за реакцией HIPS.

Результаты сравнительного тестирования

Плюс в таблице означает, что была реакция HIPS на некое событие со стороны вредоносной программы на проникновение в Ring 0 и была возможность пресечь это действие.

Минус - если вредоносный код сумел попасть в Ring 0, либо сумел открыт диск на посекторное чтение и произвести запись.

Таблица 1: Результаты сравнительного тестирования HIPS-компонент| Метод проникновения в Ring 0 | PC Tools | Jetico | Online Armor | Kaspersky | Agnitum | Comodo |

| StartServiceA |

- |

+ | + | + | - |

+ |

| SCM |

- |

+ | + | + | - |

+ |

| KnownDlls |

- |

+ | + | - |

+ | + |

| RPC |

- |

+ | + | + | - |

+ |

| ZwLoadDriver |

+ |

- |

+ | + | - |

+ |

| ZwSystemDebugControl |

- |

+ | + | + | + | + |

| \Device\PhysicalMemory |

+ | + | + | + | + | + |

| ZwSetSystemInformation |

- |

+ | + | + | + | + |

| CreateFileA \\.\PhysicalDriveX |

- |

- |

+ |

+ | + | + |

| Итого пресечено: |

2 |

7 |

9 |

8 |

5 |

9 |

| Количество оповещений и запросов действий пользователя |

Мало |

Очень много | Много | Мало | Средне |

Много |

Стоит отметить, что при полном отключении режима обучения некоторые из тестируемых продуктов (например, Agnitum Outpost Security Suite 6.5) могут показать лучший результат, но в этом случае пользователь гарантированно столкнется в большим количеством всевозможных алертов и фактическими затруднениями работы в системе, что было отражено при подготовке методологии данного теста.

Как показывают результаты, лучшие продуктами по предотвращению проникновения вредоносных программ на уровень ядра ОС являются Online Armor Personal Firewall Premium 3.0, Comodo Internet Security 3.8, Kaspersky Internet Security 2009.

Необходимо отметить, что Online Armor Personal Firewall Premium - это продвинутый фаеровол и не содержит в себе классических антивирусных компонент, в то врем как два других победителя - это комплексные решения класса Internet Security.

Обратной и негативной стороной работы всех HIPS-компонент является количество всевозможных выводимых ими сообщений и запросов действий пользователей. Даже самый терпеливый из них откажется от надежного HIPS, если тот будет слишком часто надоедать ему сообщениями об обнаружении подозрительных действий и требованиями немедленной реакции.

Минимальное количество запросов действий пользователя наблюдалось у Kaspersky Internet Security 2009, PC Tools Firewall Plus 5.0 и Agnitum Outpost Security Suite 6.5. Остальные продукты зачастую надоедали алертами.

"Поведенческий анализ является более эффективным способом предупреждения заражения неизвестной вредоносной программой, чем эвристические методы, основанные на анализе кода исполняемых файлов. Но в свою очередь они требуют определенных знаний со стороны пользователя и его реакции на те или иные события в системе (создание файла в системном каталоге, создание ключа автозагрузки неизвестным приложением, модификация памяти системного процесса и т.п.)", - комментирует Василий Бердников, эксперт Anti-Malware.ru.

"В данном сравнении были отобраны самые известные продукты, имеющие на борту HIPS. Как видно, только три продукта смогли достойно препятствовать проникновению в нулевое кольцо. Так же очень важный параметр - кол-во сообщений (алертов) возникающих при повседневной работе за ПК и требующих решения пользователя. Именно тут и определяется технологическое преимущество продуктов - максимально контролировать систему и при этом использовать всевозможные технологии, для снижения кол-ва вопросов, задаваемых HIPS при запуске, инсталляции программ", - отмечает эксперт.

Комментарии партнеров

Илья Рабинович, генеральный директор и эксперт SoftSphere Technologies:

"Поведенческие технологии защиты уже давно стали первым эшелоном защиты пользователей, чтобы не говорили вендоры средств безопасности. Очень важно, чтобы они были максимально комфортными для ежедневной работы, без надоедливых вопросов к пользователю и, одновременно, надёжными в защите. К сожалению, все тестируемые средства, так или иначе, провалили этот тест. Кто-то не в состоянии справиться со всем спектром угроз безопасности, кто-то забрасывает бедного пользователя градом вопросом, на которые он не способен ответить. Например, наш DefenseWall вообще тихо заблокировал бы опасные вызовы без длительного опроса пользователя по поводу его знания тонкостей механизмов работы операционной системы".

Олег Зайцев, ведущий технологический эксперт "Лаборатории Касперского":

"Приоритетной задачей при проектировании HIPS в антивирусных продуктах "Лаборатории Касперского" является обеспечение максимально высокого уровня защиты компьютера при минимальном участии самого пользователя. В частности, в Kaspersky Internet Security 2009 это достигается путем эвристического анализа и определения уровня потенциальной опасности приложения перед его первым запуском, с последующим автоматическим применением более строгих ограничений в HIPS - в случае необходимости вплоть до полной блокировки запуска опасной программы. В новом тесте Anti-Malware.ru искусственно воспроизводилась наиболее сложная для автоматического анализа ситуация - запуск вредоносной программы из группы "слабые ограничения", и мы рады, что продукт с ней прекрасно справился - практически все попытки проникновения в ядро были успешно пресечены".

Другие комментарии

Максим Коробцев, технический директор Agnitum:

"В соответствии с методологией тестирования модуля HIPS в продукте Outpost Security Suite Pro 2009 тестировался в условиях заранее активированного режима автообучения, при котором автоматически создаются разрешающие правила для приложений. Данный режим призван оградить пользователя от излишних "вопросов" и ложных срабатываний брандмауэра и системы проактивной защиты в дальнейшем, так как в процессе обучения выявляется ежедневная легитимная активность приложений на пользовательском ПК. В условиях уточненной методологии (с отключенным автообучением) результаты тестирования модуля "Локальная безопасность" Outpost соответствуют уровню лучших конкурирующих продуктов".