Вирусная обстановка

По данным, собранным с использованием лечащей утилиты Dr.Web CureIt!, в июле 2013 года на первой строчке статистики оказался Trojan.LoadMoney.1 - загрузчик, устанавливающий на компьютер жертвы различные рекламные приложения, в том числе программы, распространяемые известным коммуникационным порталом. Второе место по количеству обнаруженных экземпляров занимает троянец Trojan.Hosts.6815, модифицирующий на зараженном компьютере системный файл hosts. В результате при попытке перейти на один из указанных в данном файле сайтов браузер автоматически перенаправляется на специально созданную злоумышленниками веб-страницу. На третьем месте по итогам месяца расположилась вредоносная программа Trojan.Mods.2 - этот троянец подменяет на компьютере жертвы просматриваемые в браузере веб-страницы. В результате деятельности троянца вместо запрашиваемых интернет-ресурсов пользователь перенаправляется на мошеннические страницы, где его просят указать номер мобильного телефона, а также ответить на присланное СМС-сообщение. Если жертва идет на поводу у мошенников, то с ее счета списывается определенная сумма. Двадцатка наиболее распространенных в июле 2013 года угроз по данным статистики лечащей утилиты Dr.Web CureIt! представлена в таблице:

| Название | Кол-во | % |

|---|---|---|

| Trojan.LoadMoney.1 | 22921 | 3.05 |

| Trojan.Hosts.6815 | 20641 | 2.74 |

| Trojan.Mods.2 | 16088 | 2.14 |

| Trojan.DownLoader9.19157 | 8624 | 1.15 |

| BackDoor.IRC.NgrBot.42 | 7414 | 0.99 |

| Trojan.Mods.1 | 7197 | 0.96 |

| BackDoor.Andromeda.178 | 6130 | 0.81 |

| Trojan.Hosts.6838 | 5828 | 0.77 |

| Trojan.MayachokMEM.7 | 5741 | 0.76 |

| BackDoor.Maxplus.24 | 5696 | 0.76 |

| Trojan.PWS.Panda.2401 | 5347 | 0.71 |

| Win32.HLLP.Neshta | 5265 | 0.70 |

| BackDoor.Bulknet.963 | 5227 | 0.69 |

| Win32.HLLW.Autoruner1.45469 | 5114 | 0.68 |

| Trojan.MulDrop4.25343 | 4588 | 0.61 |

| Trojan.Packed.24079 | 4174 | 0.55 |

| Win32.HLLW.Autoruner1.40792 | 3653 | 0.49 |

| Win32.HLLW.Gavir.ini | 3434 | 0.46 |

| Win32.Sector.22 | 3369 | 0.45 |

| Trojan.AVKill.31324 | 3307 | 0.44 |

Энкодеры и винлоки

Начиная с первых чисел июля в службу технической поддержки компании "Доктор Веб" поступило 550 запросов от пользователей, пострадавших в результате действия троянцев-шифровальщиков. Напомним, что вредоносное ПО данной категории создается злоумышленниками с единственной целью - шифрование файлов на компьютерах пользователей и получение денег за их расшифровку. Энкодеры способны шифровать самые разнообразные типы файлов: архивы, изображения, документы, музыку, фильмы и многие другие. Сумма, требуемая злоумышленниками за расшифровку, может варьироваться от нескольких десятков до нескольких тысяч долларов.

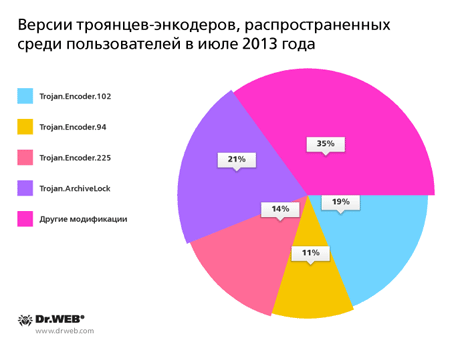

Модификации троянцев-энкодеров, жертвами которых по данным вирусной лаборатории "Доктор Веб" чаще всего становились пользователи в июле, перечислены на представленной ниже диаграмме.

Наибольшее число пользователей, пострадавших от троянцев-шифровальщиков (75%), проживает на территории России, чуть меньше - 15% - на Украине. Велико количество жертв энкодеров, как ни странно, и среди жителей Бразилии; также зафиксированы единичные случаи заражения в Венесуэле, Эстонии, США, странах Евросоюза. В течение июля в службу технической поддержки "Доктор Веб" с аналогичными запросами обратилось по пять жителей Колумбии и Аргентины, а также трое граждан Чили.

За помощью в ликвидации последствий заражения вредоносными программами семейства Trojan.Winlock в течение июля в компанию "Доктор Веб" обратилось несколько сотен пользователей, из них 79,5% составляют россияне, 16% - жители Украины, 1,67% приходится на жителей Казахстана. Также зафиксированы единичные случаи распространения винлоков в Швеции, Колумбии, США, Беларуси и странах Евросоюза.

Ботнеты

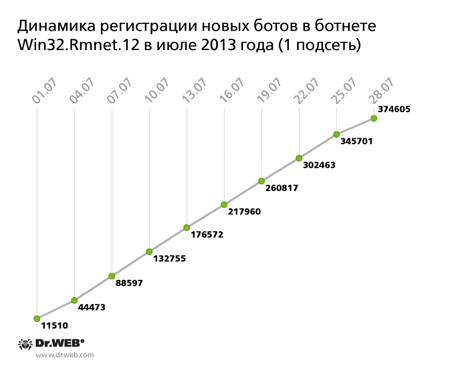

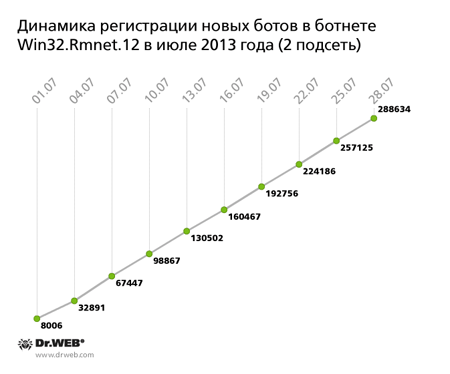

Численность бот-сети, организованной злоумышленниками с использованием файлового вируса Win32.Rmnet.12, продолжает постепенно сокращаться: так, по данным на 29 июля 2013 года в первой подсети насчитывается 392 538 инфицированных машин (на 66 654 меньше, чем в июне) а во второй подсети - 532 166 активно действующих ботов (что на 80 969 меньше по сравнению с предыдущим месяцем). Всего за минувшие 30 дней к данным ботнетам присоединилось 374 605 и 288 634 вновь инфицированных компьютеров соответственно. Динамика изменения численности этих бот-сетей в июле 2013 года продемонстрирована на представленных ниже графиках.

Общая численность бот-сети, состоящей из инфицированных файловым вирусом Win32.Rmnet.16 компьютеров, в июле сократилась более чем вдвое: если месяц назад данный ботнет насчитывал в среднем 4 674 активных бота, то к концу июля количество инфицированных компьютеров составило 2 059. Одновременно с этим прирост бот-сети практически остановился - среднесуточное число регистраций вновь инфицированных ПК на управляющих серверах не превышает 10.

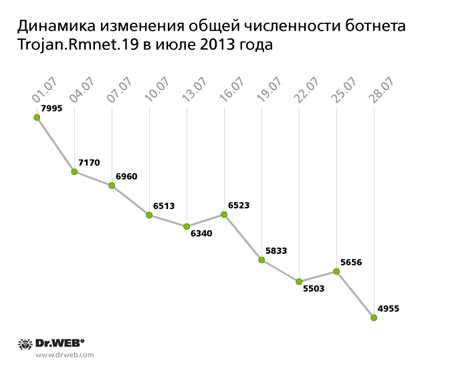

Продолжается сокращение числа компьютеров, на которых антивирусное программное обеспечение "Доктор Веб" обнаруживает вредоносные модули, детектируемые как Trojan.Rmnet.19. Уже в начале июля количество выявленных экземпляров данных модулей уменьшилось до 7 995, а к концу месяца оно достигло значения 4955, при этом ежесуточно в сети регистрировалось не более 40 вновь инфицированных компьютеров. Динамика изменения общей численности ботнета Trojan.Rmnet.19 показана на представленной ниже диаграмме.

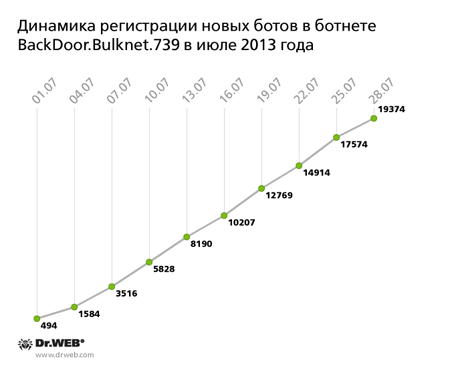

Значительно изменилась и численность ботнета, созданного злоумышленниками с использованием вредоносной программы BackDoor.Bulknet.739. Данное приложение предназначено для массовой рассылки спама. В июле 2013 года в данной бот-сети среднесуточно фиксировалась активность примерно 2500 зараженных компьютеров, при этом ежедневно к управляющему серверу BackDoor.Bulknet.739 обращалось от 500 до 800 вновь инфицированных ПК. Динамику регистрации в ботнете рабочих станций, зараженных BackDoor.Bulknet.739, можно проследить на представленной ниже диаграмме.

Общее количество компьютеров, инфицированных троянцем BackDoor.Dande, за минувшие 30 дней почти не изменилось: в конце июня их число составляло 1 209, по данным на 28 июля - 1056. Эта вредоносная программа предназначена для кражи информации у представителей российских фармацевтических компаний. В частности, злоумышленников интересуют сведения из клиентских приложений семейства "Системы электронного заказа", позволяющих различным фармацевтическим предприятиям и аптекам заказывать у поставщиков медицинские препараты.

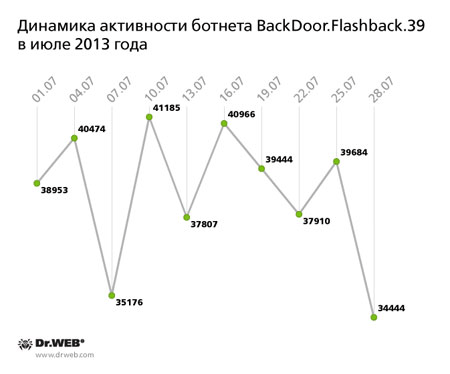

Продолжает функционировать и ботнет BackDoor.Flashback.39, состоящий из Apple-совместимых компьютеров, работающих под управлением операционной системы Mac OS X. Ежесуточно к управляющим серверам данного ботнета обращается порядка 40 000 зараженных "маков". Динамика активности бот-сети показана на представленной ниже диаграмме.

Данные цифры говорят о том, что ботнет BackDoor.Flashback.39 практически не растет, однако тенденций к значительному сокращению его численности также не прослеживается. Основной причиной данного явления может считаться беспечность пользователей Mac OS X.

Угрозы для мобильных устройств

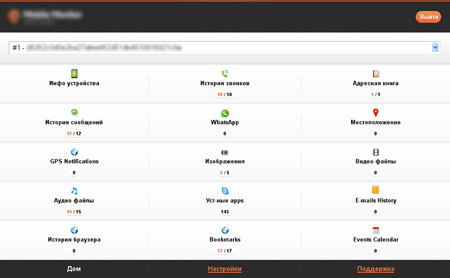

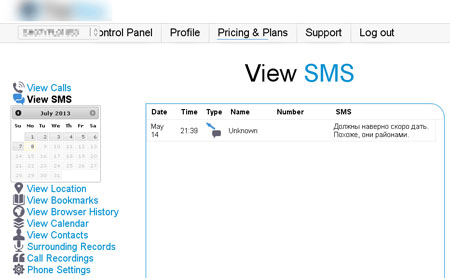

Завидная регулярность, с которой вирусная база Dr.Web пополняется записями для разнообразных коммерческих шпионских приложений, предназначенных для работы на мобильных устройствах, в очередной раз служит доказательством того, что на современном высокотехнологичном рынке услуги подобных систем не только востребованы, но и продолжают наращивать популярность. В прошедшем месяце специалистами компании "Доктор Веб" было обнаружено большое число новых модификаций известных шпионских программ, таких как Android.MobileSpy и Program.Mobimon, а также новые семейства Program.Topspy и Program.Tracer. Эти и другие аналогичные приложения, доступные в различных конфигурациях, позволяют отслеживать самую разнообразную активность пользователей мобильных устройств и в большинстве случаев имеют версии для работы сразу на нескольких мобильных платформах, включая Android, BlackBerry и Symbian OS.

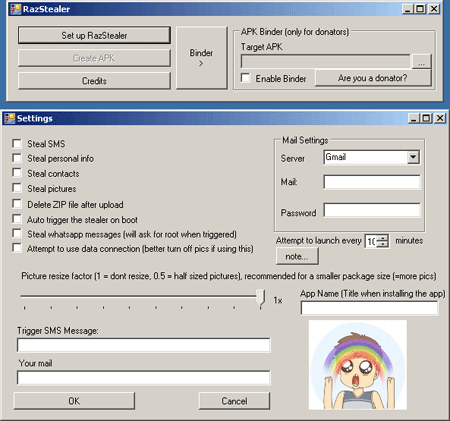

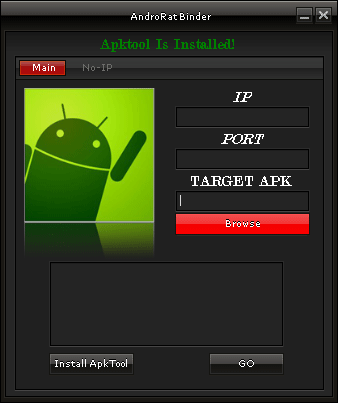

В то же время, наряду с постоянно пополняющимся ассортиментом коммерчески доступного программного обеспечения для мониторинга, которое может использоваться как легально, так и в нарушение закона, все отчетливее проявляется тенденция к росту предложений по оказанию сугубо киберпреступных услуг, связанных с получением конфиденциальных сведений пользователей мобильных устройств. Хорошим примером этого может служить появление специализированных программ, позволяющих встраивать троянский функционал в любое Android-приложение или игру. В частности, в июле специалистами компании было зафиксировано два таких "продукта": Tool.Androrat и Tool.Raziel. Первая утилита использует для своей работы исходный код свободно распространяющейся программы для удаленного доступа и управления AndroRat, которая известна с 2012 года и детектируется антивирусом Dr.Web как Program.Androrat.1.origin. Во втором случае автор утилиты применяет самостоятельно разработанную им троянскую программу-шпион, которая может быть либо встроена в Android-приложения, либо скомпилирована в самостоятельный apk-пакет. Данная вредоносная программа добавлена в вирусную базу под именем Android.Raziel.1.origin.

Особенностью таких утилит является то, что они отличаются относительной легкостью и простотой использования, что ведет к возможности создания троянских Android-приложений людьми, весьма далекими от программирования. Вполне вероятно, что число подобных инструментов в ближайшем будущем будет увеличиваться.

Для мобильной операционной системы Android второй летний месяц не прошел бесследно и в плане обнаружения программных уязвимостей, среди которых одной из самых заметных стала так называемая Master Key. Она связана с тем, что система безопасности Android при установке apk-пакетов, сформированных специальным образом, некорректно обрабатывает содержащиеся внутри них дублирующие файлы, позволяя инсталлировать приложения с неподписанными компонентами. Благодаря оперативной работе вирусных аналитиков в антивирус Dr.Web для Android было добавлено детектирование приложений, эксплуатирующих данную уязвимость: вне зависимости от того, применяется ли эта программная ошибка целенаправленно, или же она возникла в результате непредвиденных технических сбоев, соответствующие программы будут определяться как Exploit.APKDuplicateName.

Менее чем через месяц после анонса информации об уязвимости Master Key был обнаружен и первый троянец, который эксплуатирует эту программную ошибку. Распространение вредоносной программы, добавленной в вирусную базу Dr.Web под именем Android.Nimefas.1.origin, было зафиксировано на одном из китайских интернет-порталов, посвященных Android-приложениям. Этот троянец способен рассылать СМС, выполнять перехват входящих сообщений, а также передавать на удаленный сервер конфиденциальную информацию пользователей, в частности, их номера телефонов, а также сведения из телефонной книги.

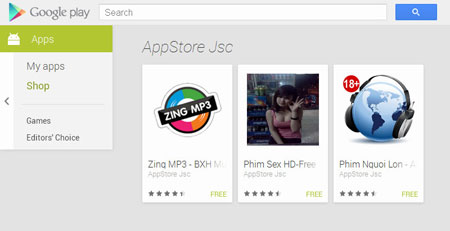

Не остались в стороне и угрозы, размещенные в каталоге Google Play. В конце месяца специалистами "Доктор Веб" было обнаружено несколько вредоносных приложений, которые в процессе работы могли установить на мобильные устройства пользователей троянцев семейства Android.SmsSend.

Этот случай в очередной раз показывает, что обеспечиваемый в каталоге Google уровень безопасности на данный момент все еще недостаточен, и пользователям следует внимательно и осторожно относиться ко многим находящимся в нем приложениям.

Вредоносные файлы, обнаруженные в почтовом трафике в июле

| 01.07.2013 00:00 - 30.07.2013 14:00 | ||

| 1 | Trojan.PWS.Panda.4379 | 1.02% |

| 2 | Trojan.PWS.PandaENT.4379 | 0.71% |

| 3 | Trojan.Packed.196 | 0.71% |

| 4 | Trojan.Inject2.23 | 0.58% |

| 5 | Trojan.Packed.24465 | 0.48% |

| 6 | Trojan.PWS.Panda.547 | 0.47% |

| 7 | BackDoor.Tishop.55 | 0.40% |

| 8 | Win32.HLLM.MyDoom.54464 | 0.38% |

| 9 | Trojan.PWS.Panda.655 | 0.36% |

| 10 | Trojan.Packed.24450 | 0.35% |

| 11 | Win32.HLLM.MyDoom.33808 | 0.31% |

| 12 | Trojan.PWS.Stealer.3128 | 0.29% |

| 13 | Trojan.Proxy.24953 | 0.28% |

| 14 | Trojan.MulDrop4.35808 | 0.25% |

| 15 | BackDoor.Comet.152 | 0.21% |

| 16 | VBS.Rmnet.2 | 0.20% |

| 17 | Trojan.Inor | 0.17% |

| 18 | SCRIPT.Virus | 0.17% |

| 19 | Trojan.DownLoader1.64229 | 0.17% |

| 20 | Trojan.VbCrypt.8 | 0.16% |

Вредоносные файлы, обнаруженные в июле на компьютерах пользователей

|

01.07.2013 00:00 - 30.07.2013 14:00 | ||

| 1 | SCRIPT.Virus | 0.96% |

| 2 | Exploit.SWF.254 | 0.73% |

| 3 | Trojan.LoadMoney.1 | 0.72% |

| 4 | Adware.InstallCore.122 | 0.68% |

| 5 | Adware.Downware.915 | 0.55% |

| 6 | Adware.Downware.179 | 0.52% |

| 7 | Tool.Unwanted.JS.SMSFraud.26 | 0.51% |

| 8 | Adware.Downware.1284 | 0.49% |

| 9 | Adware.InstallCore.114 | 0.47% |

| 10 | JS.IFrame.453 | 0.41% |

| 11 | Adware.Toolbar.202 | 0.37% |

| 12 | Adware.InstallCore.115 | 0.34% |

| 13 | Adware.Downware.1132 | 0.34% |

| 14 | Tool.Skymonk.11 | 0.34% |

| 15 | Adware.InstallCore.101 | 0.34% |

| 16 | Tool.Unwanted.JS.SMSFraud.29 | 0.31% |

| 17 | Win32.HLLW.Shadow | 0.31% |

| 18 | Adware.Webalta.11 | 0.31% |

| 19 | Adware.Downware.1317 | 0.30% |

| 20 | Exploit.BlackHole.183 | 0.30% |