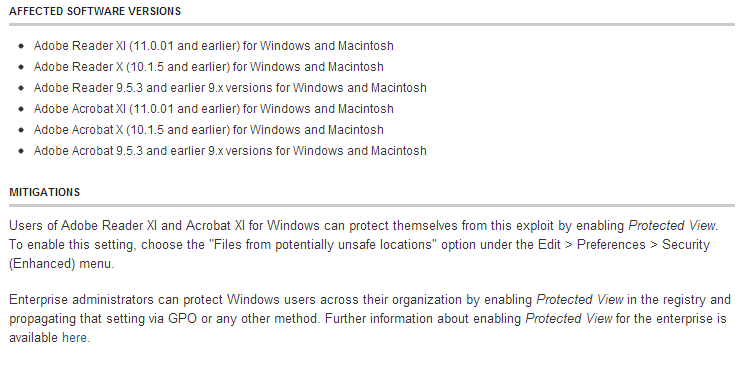

Специалисты компании FireEye обнаружили PDF, эксплуатирующий незакрытую уязвимость в Adobe Reader и Acrobat. Под ударом оказались Adobe PDF Reader и Acrobat версии XI (11.0.1), а также более ранние версии. В процессе расследования инцидента, связанного с 0day, были выявлены две уязвимости CVE-2013-0640 и CVE-2013-0641. Используя их, злоумышленник может выполнить произвольный код.

Соответствующее исправление от Adobe пока не вышло, но известно, что используя последние версии (XI - 11) продуктов c применением специального режима просмотра PDF - "Protected View" (является частью режима sandbox - режим песочницы), пользователь может обезопасить себя от компрометации. К сожалению, этот режим по умолчанию выключен.

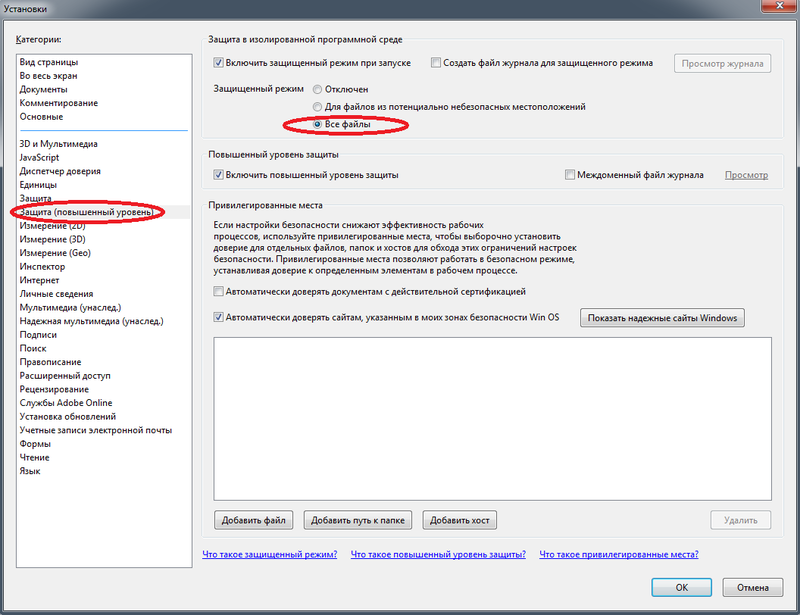

Использование последней версии Adobe Reader с включенной опцией защищенного режима чтения для всех PDF-файлов обезопасит вас от подобного рода атак. Для его включения зайдите в Редактирование->Установки->Защита (повышенный уровень).

Пользователи наших продуктов защищены от этого эксплойта и вредоносных PDF. Он был добавлен нами как JS/Exploit.Pdfka.QCV. Соответствующее обновление баз уже вышло в релиз.

Известно, что в процессе эксплуатации, вредоносный PDF устанавливает в ОС DLL.

Мы рекомендуем нашим пользователям:

• Не открывать подозрительные PDF или PDF, полученные из недоверенных источников.

• Будьте бдительны, не открывайте подозрительные вложения в сообщениях, злоумышленники часто используют методы социальной инженерии.

• Следите за обновлениями Adobe PDF Reader.

• Регулярно обновляйте свою ОС.

Также используйте Microsoft EMET (Enhanced Mitigation Experience Toolkit) для своей ОС. Код эксплойта для Adobe Reader использует ROP для обхода ASLR. EMET имеет возможности для блокирования эксплойтов подобного рода на стадии их исполнения.

be secure.