Корпорация Symantec обнаружила новую разновидность червя Linux.Darlloz, нацеленного на так называемый "Интернет вещей" (Internet of Things) - роутеры и сет-топы (ресиверы цифрового телевидения). Специалисты компании обнаружили более 31 тыс. устройств, подключенных к интернету и зараженных этим червем. Кроме того, эксперты Symantec выяснили, что задача новой версии червя - добыча виртуальной валюты. Об этом CNews сообщили в Symantec.

Червь Linux.Darlloz былобнаруженспециалистами корпорации в ноябре прошлого года. Как удалось выяснить, жертвами вредоносной программы становятся компьютеры, построенные на архитектуре x86, а также ARM, MIPS и Power PC, которые обычно встречаются в роутерах и сет-топах. В середине января этого года эксперты компании встретились с новой разновидностью этой программы.

По информации Symantec, как только компьютер, построенный на архитектуре x86, заражается новой версией вируса, червь устанавливает на систему cpuminer - программу для майнинга виртуальной валюты. Затем зараженный компьютер начинает осуществлять добычу одной из двух малопопулярных криптовалют - Mincoin или Dogecoin. К концу февраля 2014 г. злоумышленнику удалось таким образом добыть 42,44 тыс. Dogecoin (около $46 на момент написания) и 282 Mincoin (около $150 на момент написания). В Symantec полагают, что вирусописатель продолжит оптимизировать данную вредоносную программу для повышения ее монетизации.

"Эта новая функция активируется только на компьютерах с архитектурой x86 и обходит стороной более слабые сетевые устройства, - указали в компании. - Это связано с тем, что майнинг требует значительных вычислительных ресурсов, которыми такие устройства не располагают".

Причина выбора вирусописателем электронных валют Mincoin и Dogecoin вместо Bitcoin состоит в том, что Mincoin и Dogecoin используют алгоритм шифрования, позволяющий осуществлять майнинг и на домашних компьютерах, в то время как для успешной и более быстрой добычи Bitcoin уже требуется ASIC-чип, пояснили в Symantec.

Примечательно, что исходная версия Darlloz имела 9 комбинаций "логин - пароль" для роутеров и сет-топов. Последняя версия имеет 13 таких комбинаций, которые также работают и для IP-камер, обычно используемых для видеонаблюдения. Заразив устройство, Darlloz запускает веб-сервер на порте 58455, при помощи чего затем осуществляет самораспространение через интернет. На сервере размещаются файлы вируса, которые загружаются на компьютер любого, кто подаст запрос HTTP GET по этому адресу. "Мы искали статичные IP-адреса, где был открыт этот порт и где были размещены файлы Darlloz. Исходя из того, что Darlloz можно скачать, мы попытались собрать интернет-отпечатки серверов, на которых он был размещен", - пояснили в Symantec.

Как результат, компании удалось обнаружить 31 716 IP-адресов, зараженных червем Darlloz. Как оказалось, атаке подверглись компьютеры и устройства в 139 точках земли. С зараженных IP-адресов было собрано всего 449 "отпечатков" ОС. 43% жертв Darlloz - это компьютеры, построенные на архитектуре x86, и серверы под управлением Linux, тогда как 38% устройств, зараженных червем - это различные сетевые устройства, включая роутеры, сет-топы, IP-камеры и принтеры.

Таким образом, очевидно, что на данный момент угроза направлена на компьютеры, роутеры, сет-топы и IP-камеры, однако в будущем в этот список могут войти и другие устройства, такие как, например, устройства-элементы "умного" дома и нательные компьютеры, полагают в компании.

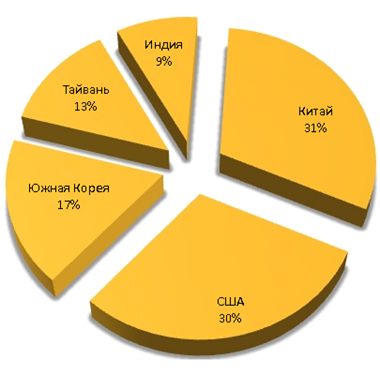

Пять основных регионов заражения Darlloz

В пятерку регионов-лидеров по числу заражений червем Darlloz попали Китай, США, Южная Корея, Тайвань и Индия - на их долю пришлась половина всех зафиксированных Symantec заражений. Такое распределение, как полагают в компании, связано с числом интернет-пользователей в этих регионах, а также с распространением там сетевых устройств.

Примечательно, что червь Linux.Darlloz не дает другим вирусам, таким как, например, Linux.Aidra, атаковать устройства, уже зараженные Linux.Darlloz. Данная функция была включена уже в первую версию вредоносной программы.