Среди современных сетевых угроз остаются актуальными взломы с целью получения НСД и кражи данных, DDoS-атаки, внедрение троянов, бэкдоров и другого вредоносного программного обеспечения. Технологии анализа больших объёмов данных преобразили рынок средств для защиты компьютеров, мобильных устройств и локальных сетей предприятий. Расширенный анализ трафика, обращений к файловой системе и других регистрируемых событий позволяет замечать подозрительную активность и своевременно реагировать на неё.

У каждого разработчика ПО для защиты компьютеров и сетей технологии Big Data находят разное воплощение, но без них сегодня не обходится ни одна крупная компания. Сложность атак возрастает, постоянно появляются новые вредоносные программы, а необходимый для их обнаружения объём вычислений уже невозможно выполнять на устройствах пользователя за приемлемое время.

Облачные решения

Здесь на помощь приходят облачные аналитические сервисы, берущие эту часть работы на себя. Вдобавок, они способны объединять данные от разных пользователей, чтобы затем сопоставить их между собой. Так выявляются источники распространения вредоносных программ и рассылки спама, определяются командные центры ботнетов и потенциально опасные сайты.

География распространения жертв трояна newGOZ: за три недели мониторинга по методу sinkhole в составе ботнета выявлены 12353 заражённых компьютеров со всего мира.

В большинстве антивирусов можно увидеть опцию "выполнять облачную проверку файлов", а межсетевые экраны делают тоже самое с типовыми правилами для фильтрации трафика и правами установленных приложений. Современным средствам защиты свойственна высокая степень интеграции всех компонентов, а облачные сервисы стали их неотъемлемой частью. Связано это с меняющимся характером угроз.

Сегодня профессиональные хакеры так или иначе работают на теневую экономику. Они действуют сообща и располагают весьма серьёзными ресурсами. Чтобы им противостоять, рядовому пользователю требуется привлечь сопоставимые силы. Вот почему так активно развиваются Dr.Web Cloud, Kaspersky Security Network, Symantec Insight и подобные облачные решения, основанные на технологиях Big Data.

"Компании не использующие "большие данные" не могут конкурировать на рынке безопасности, где своевременный анализ и быстрое выявление угроз являются основным конкурентным преимуществом", - поясняют в Symantec. - Надо понимать, что на "другой стороне" действуют не только хакеры-одиночки, но и организованные ячейки, имеющие в своём штате грамотных специалистов и постоянно пытающиеся обойти средства защиты".

Центр борьбы с киберугрозами Northrop Grumman.

Каждый день для своевременного выявления новых угроз сервис Symantec Insight отслеживает изменения в миллиардах файлов у пользователей по всему миру. С помощью методов анализа "больших данных" Insight помогает распознавать полиморфные и самошифрующиеся вирусы, преодолевать обфускацию кода и определять новые модификации вредоносного ПО ещё до того, как его сигнатуры появятся в антивирусных базах.

Сеть как единое целое

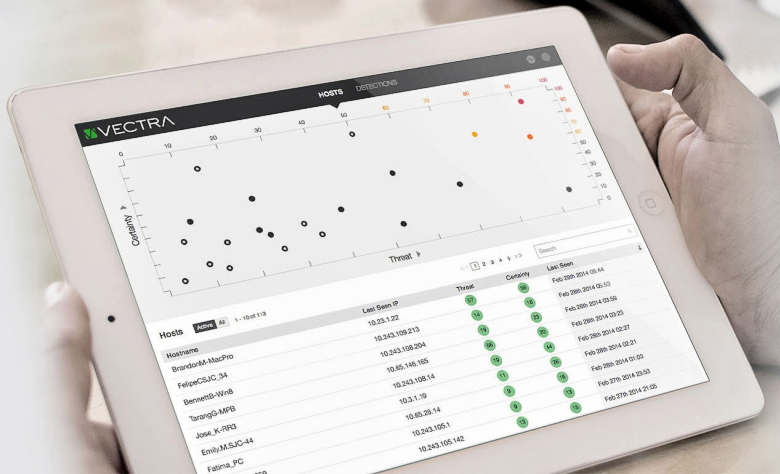

Концепция BYOD, десятки ресурсоёмких приложений и гигабайты трафика затрудняют эффективное администрирование сети. Ветераны рынка и молодые компании стремятся разработать аналитические инструменты, объединяющие логи отдельных программ в единую картину происходящего на компьютере или во всей ЛВС. В этой связи перспективно выглядит разработка калифорнийского стартапа Vectra Networks. Она не устраняет сетевые угрозы, но позволяет быстро увидеть их по аномальным изменениям.

Статистическая оценка событий для выявления сетевых угроз.

Аналогичные приёмы используются и в борьбе с утечками информации в результате действий инсайдеров. Трудно предугадать, как они будут действовать, но в одном можно быть уверенным: технологии глубокого анализа данных не позволят скрыть их активность.

SIEM

Техника становится всё совершеннее, а "человеческий фактор" остаётся одной из главных проблем. Часто люди ставят под угрозу безопасность своей компании не по злому умыслу, а из-за недооценки возможных последствий от своих действий. Выявлять таких неблагонадёжных работников помогает автоматический анализ поведения каждого сотрудника в сети. По алгоритмам поиска соответствий проверяется вся переписка (без её чтения), сообщения мессенджеров, оценивается контент посещаемых сайтов, загружаемые и передаваемые файлы.

В сумме это логи с тысячами ежедневно добавляемых записей. Их рутинная проверка заняла бы всё время ИТ-отдела и не дала бы ничего, кроме смутных подозрений. Решить такую проблему с "большими данными" помогают средства их интеллектуальной визуализации. Они превращают локальную сеть в контрольно-следовую полосу, на которой довольно чётко видны характерные отпечатки.

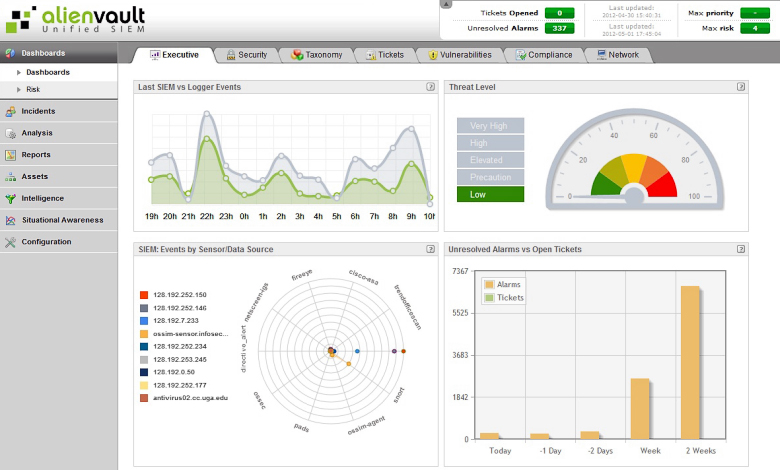

Работа SIEM в университете Джорджии.

Важную роль в этом играют системы управления информацией о безопасности и событиях (SIEM - Security information and event management). В них используются нереляционные базы данных, что ускоряет число одновременно обрабатываемых событий. Источником данных служат исходные логи распространённых программ, которые не требуют какой-либо ручной обработки. Действительно большие данные обрабатываются в облачных SIEM-решениях, (например, Symantec Managed Security Service).

Непосредственно на стороне заказчика могут использоваться сходные технологии SIEM, но без облачной составляющей уровня Big Data они достигают только в очень крупных компаниях. Пример такой системы - IBM Security QRadar. Она выполняет динамическое сопоставление всех собранных данных (логи, журналы, уведомления) с поступающими предупреждениями об угрозах безопасности.

Конечно, даже частичный анализ данных на стороне сам по себе может стать угрозой безопасности, как и рассмотренная выше практика облачной проверки. У современных технологий обработки "больших данных" есть свои, весьма специфические риски, о которых мы обязательно поговорим в одном из следующих материалов.