Эксперты антивирусной компании ESET изучили недавние кибератаки хакерской группировки OceanLotus (также известной как APT32 и APT-C-00) и пришли к выводу, что злоумышленники существенно расширили список используемых техник в попытках скрыться от антивирусного ПО.

OceanLotus преимущественно действует в странах Юго-Восточной Азии - Лаосе, Камбодже, Вьетнаме и на Филиппинах. Их целью является шпионаж за госструктурами, политическими партиями и крупными компаниями этих государств.

В новой вредоносной кампании киберпреступники использовали уязвимость в Microsoft Office (CVE-2017-11882) с целью фишинговых атак. Для заражения пользователей применялись файлы с двойным расширением и самораспаковывающиеся архивы.

Жертвы OceanLotus получали фишинговые письма, замаскированные под сообщения СМИ о текущих политических событиях. В письмах использовались интригующие имена вложений, связанные с актуальной новостной повесткой.

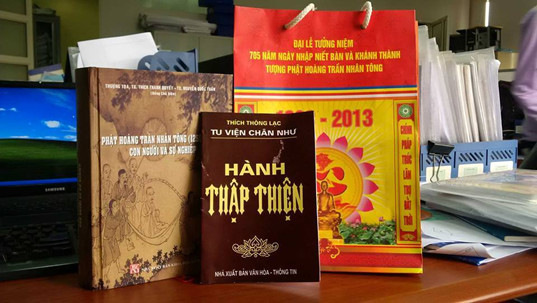

Пример изображения, за которым скрывается SFX-архив

Открыв вредоносное вложение в виде документа с поддержкой макросов или запустив самораспаковывающийся SFX-архив, замаскированный под обычное изображение, пользователь инициировал установку бэкдора. Получив доступ к системной информации, бэкдор отправлял ее на управляющий C&C-сервер.

Эксперты ESET полагают, что группировка продолжит совершенствовать свои методы, уменьшая шансы обнаружения продуктами безопасности.

Отметим, что решения ESET NOD32 успешно детектируют вредоносное ПО, которое используется OceanLotus в данных кампаниях.